INTRODUCTION AUX RESEAUX IP

|

Les données informatiques se présentent sous forme d'un flux d'informations

binaire ou bits, de nature électrique, optique, etc...

La communication de ces données entre un émetteur et un récepteur; nécessite en premier lieu la présence d'un lien ou vecteur physique.

|

|

| 1.

Le lien physique |

Technologies |

| Lien cuivre |

C'est le moyen le plus ancien de

transférer des données. Le signal est de nature électrique.

Exemple : câble dit "téléphonique", FTP cat 5e, 4 pairesde fils torsadés. |

|

| Fibre optique |

Le signal électrique binaire est

converti en signal binaire optique. La fibre est en verre ou en plastique.

Un phénomène optique fait que le signal lumineux est guidé par la fibre.

Exemple : Fibre à connecteur ST |

|

| Radioélectrique |

Le signal électrique binaire module un signal porteur à

haute fréquence :

- modulation d'amplitude

- modulation de fréquence ou de phase.

- combinaisons des précédentes, .... |

))))))))))))))))))) |

| Divers... |

- Courant porteur (CPL)

: une porteuse H.F. est injectée sur le circuit électrique.

- ADSL : une porteuse H.F. est injectée sur le circuit

téléphonique.

- Laser : un faisceau laser est modulé par le flux binaire. |

|

| 1.

Le lien physique |

Protocoles de liaison physique |

Les protocoles résultent de la nécessité de normaliser les matériels constituant les liens physiques; il est en effet bien

plus intéressant que les différents fabricants créent des matériels qui soient compatibles entre eux.

Ethernet

(1972)

|

Ethernet ou IEEE 802.3

Le norme Ethernet définit par exemple les niveaux des tensions électrique, le codage des 0 et des 1, la

qualité requises des câbles,...

Ethernet supporte un débit de 10Mbits/s sur paire torsadée cat4

Fast Ethernet supporte un débit de 100Mbits/s sur paire torsadée cat5

Gigabit Ethernet supporte un débit de 1000Mbits/s sur paire torsadée cat5e ou 6

L'électronique d'émission/réception du signal électrique est assemblé sur une carte d'interface réseau ou

NIC* . Celle-ci se présente sous la forme intégrée à la carte mère, carte PCI, périphérique USB ou PCMCIA.

Une carte d'interface réseau reçoit lors de sa fabrication un numéro d'identification unique au monde

inscrit dans un de ses circuit intégrés. Ce numéro est appelé : « adresse MAC **»; il est codé sur 48 bits

(6 octets);

*NIC : Network Interface Card

**MAC : Media Acess Control |

Cordon de brassage

Connecteur RJ45

Network Interface Card

|

| WIFI |

norme IEEE 802.11

La norme définit les fréquences des porteuses, le débit théorique, etc...

802.11b utilise une porteuse dont la fréquence peut prendre 13

valeurs différentes (canaux) allant de f=2,412GHz à f=2,472GHz; dans les normes g et n, ces canaux sont

agrégés pour disposer de + de débit.

Type de modulation : fréquence (FSK/PSK).

La puissance d'émission max. est de 100mW ou 10mW PIRE (en Europe).

La méthode d'accès au canal est : CSMA/CA.

Le débit est variable de 1, 2, 5.5 ou 11 Mbit/s pour s'adapter à la qualité de la liaison.

La carte d'interface (NIC) possède une adresse MAC unique sur 48bits; la connexion au réseau est assurée par

un brin rayonnant (antenne), ou par un dispositif optique infrarouge (IR)

La sensiblité des récepteurs est de l'ordre de -80 à -90dBmW, ce qui autorise des distances de liaison de 10

à 30m en situation réelle (avec des obstacles); les niveaux généralement relevés à proximité d'une borne

WIFI sont de l'ordre de -60dBmW, soit une puissance d'un milliardième de Watt ! sans commune mesure avec un

GSM.

|

|

Exercice 1 : Regardez le câble Ethernet qui vous été fourni - dites s'il s'agit

d'un câble droit ? ou d'un câble croisé ?

Exercice 2 : Regardez le morceau de câble cat.5e qui vous a été fourni; associez chaque fil avec sa couleur

distinctive avec le n° de la broche du connecteur RJ54 auquel il doit être relié (se référer à la norme EIA/TIA

568B)

Exercice 3 : Comment se nomme la norme dérivée d'Ethernet qui permet d'atteindre un débit théorique d' 1

Gigabit/s; quelle catégorie de câble devez-vous utiliser dans cas ?

Exercice 4 : Quel est le débit maximum théorique de la norme Wifi ieee 802.11n ?

| 1.

Le lien physique |

Matériel d'interconnexion (actifs)

|

topographie en étoile : tous les postes convergent vers un point central.

Avantages : si un lien est rompu, un seul poste est déconnecté. collisions évitables sous conditions.

Inconvénients : câblage coûteux; matériel

d'interconnexion nécessaire.

Commutateurs (anglais : Switches)

La topographie en étoile présente de

nombreux avantages. L'utilisation de matériel d'interconnexion

permet de l'utiliser quelque soit la topologie requise par la norme.

- les concentrateur (hub) sont obsolètes

- les commutateurs (switches) peuvent être de "niveau" 2 , 3 ou 4

|

|

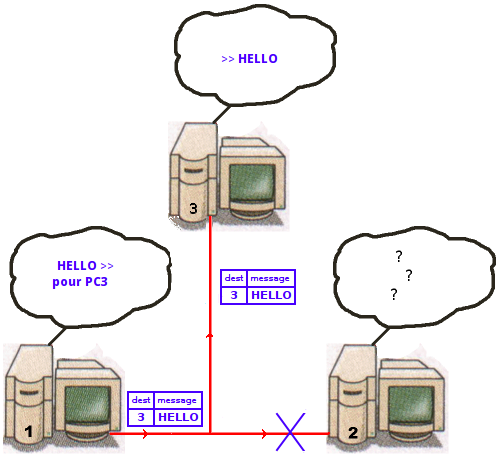

Le commutateur a pour tache d'interconnecter les machines du réseau;

Principe de fonctionnement :

Quand il recoit un message (une "trame";

anglais : "frame") en provenance d'une machine connectée (ordinateur,...),

le commutateur la retransmet uniquement sur le port où est connectée la machine destinataire

du message, qu'elle soit connectée directement ou via un autre commutateur (cascade).

Le commutateur a donc connaissance de la totalité des périphériques Ethernet (ordinateurs, imprimantes, ...) actifs auxquels il est connecté; il acquiert cette

connaissance grâce à des mécanismes qui s'activent à la mise sous tension de l'appareil, et qui continuent

à mettre les données à jour tous le temps de son fonctionnement

Un commutateur fonctionne comme un ordinateur; il possède un CPU, de la RAM, et une ROM qui contient son

"système d'exploitation" appelé "firmware"; les modèles professionnels permettent des mises à niveau de

ces éléments, en fonction des évolutions technologiques.

|

|

Point d'accès WIFI (anglais : Access Point)

Le point d'accès WIFI est un matériel un peu particulier.. en effet, il sert deux normes concurrentes :

- la norme Wifi (IEEE 802.11)

- la norme Ethernet (IEEE 802.3)

En réalité, l'AP est un pont entre ces deux technologies de lien physique

En conséquence, dans la plupart des cas, on pourrait considérer une connexion Wifi comme une prise RJ45 "virtuelle",

ou "sans-fil".

Toutefois, vous devez prendre en compte le facteur humain : l'utilisation du wifi suscite des craintes difficiles à

dissiper par le seul rationalisme...

Exercice 1 : Téléchargez sur internet la documentation technique du commutateur

Cisco Catalyst 2960; quel le prix de ce matériel ? qu'est-ce qui justifie son prix comparé à un commutateur

d'entrée de gamme ?

Exercice 2 : Quand on branche un câble sur une des prises du commutateur, que devrait-il se produire ? que

signifie l'activation de la led "link" ? (préciser la paire concernée)

| 1.

Le lien physique |

Pourquoi il n'est pas suffisant...

|

Le lien physique est nécessaire et suffisant pour relier 2 machines; le

message qui part de l'un est forcément destiné à l'autre !!!

On appelle ce genre de connexion une connexion "point-to-point";

c'est le cas, par exemple, de la connexion ADSL du domicile de l'abonné vers son central téléphonique.

Plus généralement les connexions dite "série" (parfois via deux modem) sont des connexions "point à point"

La connexion série la plus connue du grand public est la RS232, dont

la portée inférieure à 100m; mais il existe aussi des liaison séries longues distances pour les entreprises.

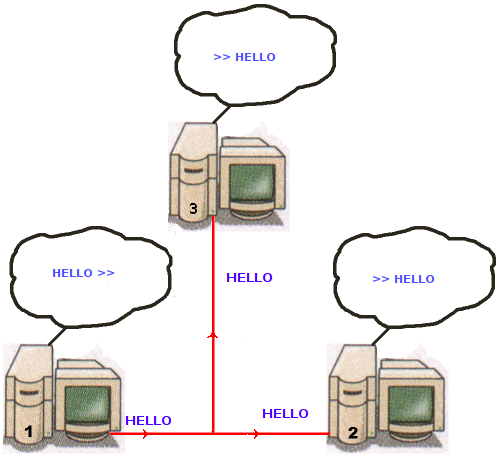

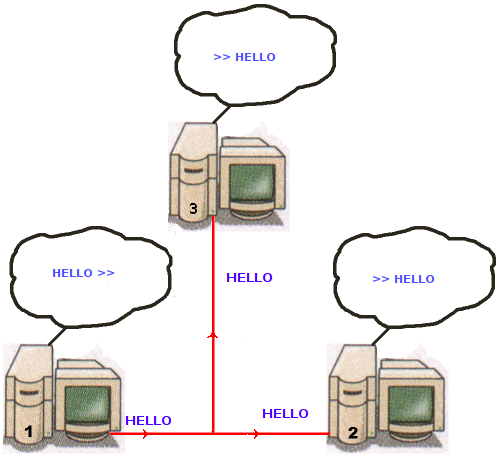

Maintenant : si plus de deux machines sont reliés sur un même "medium" ou "lien" : toutes ces machines

vont recevoir tous les messages envoyés sur le réseau, sans savoir s'il leur est adressé ou non...

Le lien physique, défini comme la couche 1 du modèle OSI * , est donc nécessaire, mais pas suffisant !!

* le modèle OSI est le modèle standard qui définit toutes les fonctions que doit remplir un système de

communication efficace et complet; le respect de ce standard permet à différents protocole de communication

d'interagir entre eux pour obtenir des systèmes réseau complets.

|

|

|

|

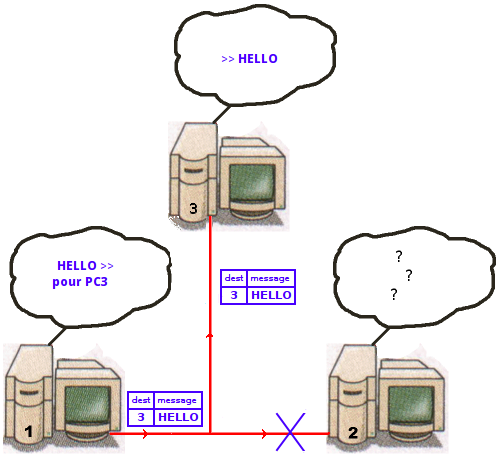

De ce que nous avons vu au chapitre précédent découle que

:

Il est nécessaire d'ajouter une information

au message : l'adresse du destinataire

C'est exactement comme lorsque l'on met une lettre dans une enveloppe avec l'adresse du destinataire écrite

dessus.

Dans le cas du réseau Ethernet, on attribue à chaque périphérique une

adresse dite "adresse MAC" composée de 6 octets.

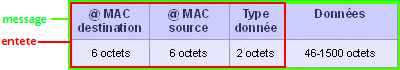

La norme Ethernet spécifie que l'on envoie

l'adresse du destinataire, suivie de l'adresse de l'expéditeur (ou : "source"); suivie de 2 octets

indiquant le type du message, suivis du message (ou : "Données") par lui-même.

L'adresse source et l'adresse destinataire sont comme les deux "bouts" d'une "liaison"

virtuelle; voilà pourquoi le modèle OSI définit cette deuxième couche du processus de communication comme

la "couche liaison"

|

|

Rappel (modèle OSI) :

- couche 1 : physique

- couche 2 : liaison

Note : Au niveau 2, l'unité de donnée est une "trame" (anglais : frame)

| 2.

Le lien logique |

Les adresses "physiques" ou

adresses MAC.

|

Quand il y a plus de deux machines dans le réseau, on doit avoir un moyen

d'identifier le destinataire du message; chaque machine doit posséder un

identifiant unique.

Cette identifiant est appelé : adresse MAC

(Media Access Control)

Une adresse MAC est unique au monde. Elle est attribuée par un organisme officiel : l'IEEE. Elle

identifie une machine de manière fiable. On l'appele parfois "Adresse physique" ou "Hardware adress".

Exemple : Ethernet (IEEE802.3) utilise des

adresses MAC de 48 bits.

Exercice 1 : recherche l'adresse MAC de la carte réseau sous

Windows XP ou 7

a) sous Windows, exécute " cmd ", puis dans la fenêtre, tape "ipconfig /all "

b) relève l'adresse MAC de la (les) carte réseau : _________________________

c) de combien d'octets se compose cette adresse? __________

d) par quel symbole les différents octets sont-ils séparés ?

e) si tu dispose d'un ordinateur sous Linux/MacOS, ouvre un terminal et tape "ifconfig"

Le commutateur intervient bien

évidemment dans la liaison physique entre les périphériques (couche 1 : physique), pour la simple

transmission du signal électrique.

Mais nous avons vu plus haut qu'il est capable de livrer un trame

entrante vers le port où est connecté le destinataire du message (et uniquement vers ce port) ; comment

fait-il ?

Le commutateur intervient aussi sur la "couche 2 : liaison" !! en ce

sens qu'il capable de lire les adresse MAC source et destinataire

incluses dans les trames (entête) Ethernet.

Il joue le rôle du facteur qui lit l'adresse sur l’enveloppe pour la livrer dans la bonne boite aux lettre

!! |

|

|

|

| 2.

Le lien logique |

Pourquoi il n'est pas suffisant...

|

l'adressage par adresse MAC est efficace pour un réseau de taille limitée quantitativement et

géographiquement. Mais quand il s'agira de faire communiquer des millions de machines répartie sur la surface du

globe, la tache d'identification du destinataire risque de devenir très fastidieuse!

Le problème : l'adresse MAC ne porte pas d'information sur la localisation géographique de la machine qui la

possède; une lacune tragique pour une "adresse".

3. L'interconnexion des réseaux

|

l'adressage par adresse MAC est efficace pour un réseau de taille limitée quantitativement et

géographiquement. Mais quand il s'agira de faire communiquer des millions de machines répartie sur la surface du

globe, la tache d'identification du destinataire risque de devenir très fastidieuse!

Nous allons être amenés à affiner la notion de réseau :

- Un réseau local (Local Area Network ou LAN)

est un réseau géographiquement limité à une entreprise, une institution, ...

- Un réseau étendu (WAN) est le

résultat de l'interconnexion de LANs.

- définition : un réseau local est un

ensemble de machines communicantes, qui possède un point d'entrée unique et dont la localisation géographique est

bien connue;

- définition : le routage est la

fonction qui consiste à déterminer une route (liaison physique) entre le point d'entrée du réseau émetteur et le

point d'entrée du réseau destinataire.

- définition: un routeur est une

entité qui assure la fonction de routage. Pour cela, il possède une table de routage qui associe à chaque réseau

la laison physique ad-hoc. chaque réseau "routable" est désigné par une adresse, dite adresse IP, unique au monde

et délivrée par un organisme officiel : un des cinq "Regional Internet Registeries" (RIR), délégués par l'IANA.

- Protocole DOD-IP : c'est le

protocole de routage utilisé par les routeurs du super-réseau (WAN) Internet. Il attribue à chaque réseau une

adresse IP, un masque de réseau, et une classe (A, B ou C).

- Réseau IP : une plage d'adresse IP définie par une adresse de réseau et

d'un masque de (sous-)réseau

3.

L'interconnexion des réseaux

|

Les adresses IP (Internet

Protocol)

|

L'adresse IP permet non seulement de désigner le réseau, mais aussi d'attribuer un numéro à chaque machine à

l'intérieur de ce réseau (qui fait donc double-emploi avec l'adresse physique..)

192.167.45.67

| |

adresse réseau adresse machine

Composition d'une

adresse IP

| L'ESSENTIEL D' IPv4 (INTERNET PROTOCOL

VERSION 4) |

| Une adresse IP est avant tout une adresse de réseau, nécessaire au routage. |

| Chaque périphérique du réseau internet est identifiable et localisable par une adresse IP composée de 4

octets. |

L'adresse d'un ordinateur dans un réseau privé commence en général par 192.168..., (ex : 192.168.1.34).

Les périphériques possédant une adresse privé ne peuvent être connectés directement sur le réseau internet;

ils doivent passer par un "mandataire", par exemple une "box".

|

La première adresse est réservée pour le réseau lui-même (ex : 192.168.1.0)

La dernière adresse est réservée pour la diffusion (ex : 192.168.1.255)

|

Il existe 3 classes* de réseau IP en fonction du nombre maximum de machines :

- Réseau de classe C : maximum _______ machines, le masque de réseau est 255.255.255.0

- Réseau de classe B : maximum _______ machines, le masque de réseau est 255.255.0.0

- Réseau de classe A : maximum _______ machines, le masque de réseau est 255.0.0.0 |

| En notation CIDR, un masque de sous-réseau peut prendre n'importe quelle valeur de /8 à /31#.

Exemple : le réseau est désigné par 194.214.69.20/30 (ce sous-réseau dispose de 4 adresses) |

===> Pour approfondir le sujet, voyez le

cours : « Protocole de communication TCP/IP »

* depuis 1993 et l'adoption du CIDR, l'attribution des adresses IP ne se fait

plus par classe; toutefois, la notion de classe est toujours

indispensable pour définir correctement les sous réseaux.

# dans ce dernier cas, il s'agit d'un réseau "point à point"

Note : du fait de cette double dénomination des machines (1 adresse IP + 1 adresse MAC),

chaque périphérique du réseau doit conserver une table de correspondance ad-hoc;

Note : l'attribution des adresses suit

cette hiérarchie : ICANN (IANA) => Regional IR => Local IR (ex :FAI) => Utilisateur final.

Exercice 1 : Sur ton poste Windows de la salle de formation,

- Exécute " cmd ", puis dans la fenêtre, tape "ipconfig /all "

- Relève les adresses IPv4 de la (les) carte réseau.

- De combien d'octets se compose ces adresses ?

- Par quel symbole les différents octets sont-ils séparés ?

- Relève les adresses IPv6 de la (les) carte réseau.

- De combien d'octets se compose ces adresses ?

- Par quel symbole les différents octets sont-ils séparés ?

- Qu'est-ce que : la "forme canonique" d'une adresse IPv6 ?

- Si tu dispose d'un ordinateur sous Linux/MacOS, fait le même relevé avec "ifconfig"

3.

L'interconnexion des réseaux

|

Pourquoi une adresse MAC et

une adresse IP ? |

- L'adresse MAC est intimement liée à la technologie du matériel; par exemple, le commutateur Ethernet ne connait

que les adresses MAC; il est incapable de gérer les adresses IP - toutes les communications du réseau local

utiliseront dont les adresses MAC exclusivement.

- Les adresses IP sont nécessaires pour accéder à d'autres réseaux que le réseau local (ex : internet); de plus, la

plupart des logiciels (pour des raisons de simplicité et de compatibilité) sont conçus pour utiliser exclusivement

les adresses IP; ils ne savent pas gérer des adresses MAC

- Cette dualité MAC/IP rend nécessaire l'existence d'un mécanisme réseau (transparent pour l'utilisateur et ses

logiciels) qui en permanence traduit les adresses IP en adresse MAC : il s'agit du protocole ARP, (Address

Resolution Protocol). Ce mécanisme permet aux périphériques du réseau de renseigner une table de correspondance dite

"table arp"; on peut en visualiser le contenu avec la commande "arp -a ".

Exercice 1 : sans bouger de ton poste, quelle astuce

peut te permettre de connaître les adresses MAC des autres ordinateurs de la salle de formation (on suppose

que tu connais les adresses IP de ces postes); réalise cette opération et relève les adresses MAC des postes

de la salle. (indice : renseigne-toi sur la commande "arp")

Exercice 2 : d'une manière plus pratique, le logiciel "nmap" permet de se renseigner sur les adresses IP et

les adresses MAC des machines de la salle de formation; installe le logiciel et scanne le réseau :

192.168.224.0, masque 255.255.248.0

Exercice 3 : l'interface administration "http://ipr:4014" comporte un onglet qui te donne les même

informations; localise cette page, et relève le nom de cet onglet.

3.

L'interconnexion des réseaux

|

Le rôle des routeurs |

Le routeur est l'interface entre les réseaux; c'est pourquoi il est souvent

appelé la "passerelle" ou la "passerelle par défaut" du réseau (anglais :

gateway); il est lié au protocole IP, c'est pourquoi il n'est pas inexact de l'appeler "routeur internet";

toutefois, sachez que peu de routeurs sont directement reliés au réseau mondial internet.

Les grands réseaux locaux (plusieurs centaines ou milliers de machines) sont souvent segmentés pour en améliorer les

performances; chacun des sous-réseaux créés sera relié aux autres par un routeur.

C'est généralement une chaîne de réseaux appartenant à votre ISP qui vous amène sur internet; à chaque fois que vous

"traversez" un de ces réseaux, vous passez par un routeur; Puis, le réseau mondial internet est lui-même subdivisé

en AS (Autonomous System gérés par des ISP), eux-même segmentés, etc..; à chaque fois qu'un message traverse un de

ces segments (= change de réseau), il passe par un routeur, chacun d'eux cherchant à orienter votre requête vers le

réseau de destination de la manière la plus efficace possible.

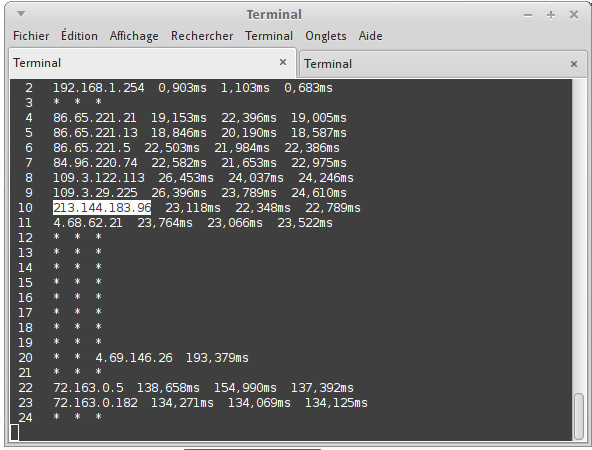

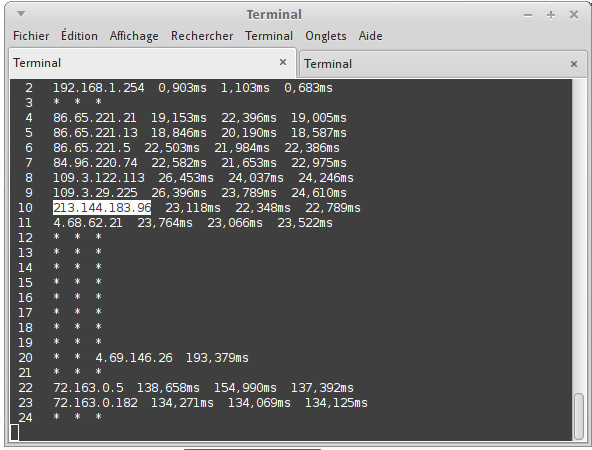

A titre d'exemple, voyez les routeurs traversés lors d'une requête depuis Orléans (France) vers le site

web de Cisco (USA).

Le premier routeur traversé est une "box" internet classique, identifiée ici par son adresse de réseau

privé. La requête traverse ensuite plusieurs routeurs (réseaux) de SFR en partant d'Orleans, puis Paris

(étape 4-7);

L'étape 8-9 correspond peut être à l'entrée sur le réseau internet mondial, deux segments appartenant à SFR

(?)

L'étape 10 correspond au passage sur le réseau Telecom Italia Seabone. (un FAI qui gère des câbles

transatlantiques). L'étape 11 correspond au passage sur un routeur (réseau) possédant un câble

transatlantique. Notez la discontinuité de temps entre l'étape 11 et l'étape 20 : elle correspond à la

traversée de l'Atlantique (100ms env.).

Puis arrivée chez Cisco (22-23).

Au total, 12 routeurs (et réseaux) ont été traversés. |

|

Exercice : dans le réseau de ton lycée, quelle est l'adresse du routeur

(passerelle) par défaut; ce routeur possède plusieurs adresses; essaie d'en découvrir quelques-unes en analysant

le schéma du réseau.

3.

L'interconnexion des réseaux

|

Pourquoi ce n'est pas suffisant... |

L'adresse IP source et l'adresse destinataire sont comme les deux "bouts" d'une "liaison" virtuelle entre deux machines distante appartenant à des réseaux différents;

voilà pourquoi le modèle OSI définit cette troisième couche du processus de communication comme la "couche

réseau"

Rappel (modèle OSI) :

- couche 1 : physique

- couche 2 : liaison

- couche 3 : réseau

Note : Au niveau 3, l'unité de donnée est un "paquet " (anglais :

packet)

Le modèle de fonctionnement des services du réseau informatique est :

protocole spécifique au type de service

logiciel serveur <<=== === === ===

=== === === === === ==>> logiciel client

L'adresse IP identifie bien la machine sur laquelle tourne le

logiciel serveur et celle sur laquelle tourne le logiciel client, mais elle ne donne aucune information sur la

nature/l'identité des logiciels source et destinataire , (soit le type de

service impliqué).

Il manque cette information pour avoir une communication de "bout en bout" (anglais : "end-to-end');

4. Le dialogue client/serveur

|

Le modèle de fonctionnement des services du réseau informatique est :

protocole spécifique au type de service

logiciel serveur <<=== === === ===

=== === === === === ==>> logiciel client

L'adresse IP identifie bien la machine sur laquelle tourne le serveur et celle sur laquelle tourne le

logiciel client, mais elle ne donne aucune information sur les logiciels source et destinataire, donc le type de

service impliquée.

Par exemple, sur l'ordinateur client tournent des logiciels client pour respectivement, le service

mail, le service web, le partage de fichier, le service de temps, etc... Comment savoir auquel de ces services est

destiné un message ?

Pour résoudre ce problème, on attribue à chaque type d'application un numéro appelé numéro

de

port TCP (Transport Control Protocol); par exemple, le service WEB est caractérisé par le

numéro 80

L'ensemble constitué d'une adresse IP

et d'un n° de port TCP (parfois appelé socket) qualifie donc pleinement une

communication liée à un service du réseau informatique.

Exemple : soit le socket 195.34.27.1:80 ,

le logiciel

destinataire est le serveur _______________ sur la machine n° ______ dans le réseau ________________

Le port TCP source et le port TCP destinataire, associés à une liaison IP (voir chapitre précédent),

sont comme les deux "bouts" d'une "liaison" virtuelle entre deux logiciels

("processus" ou "tache" client et serveur), fonctionnant généralement

sur deux périphériques différents;

Au niveau de la couche TCP, nous avons un dialogue de "bout-en-bout" (anglais : end-to-end), c'est à dire du logiciel "client" au logiciel "serveur"; TCP

s'assure aussi du transport fiable des messages de terminaison à

terminaison.

Le modèle OSI définit cette quatrième couche du processus de communication comme la "couche transport "

Rappel (modèle OSI) :

- couche 1 : physique

- couche 2 : liaison

- couche 3 : réseau

- couche 4 : transport

Note : les n° de port standards sont définis par l'

IANA;

on en trouve la liste dans

/etc/services

Note :

UDP est une version allégée (donc plus rapide) de TCP, suffisante pour les réseaux fiables (LAN), ou pour les

messages courts; UDP est notamment utilisé par la Résolution de Nom de Domaine (DNS); le n° de port UDP

est généralement identique au n° de port TCP, pour un type de service donné;

Exercice : Renseigne-toi sur les n° de port standard des services suivants : Web (http), mail entrant (pop),

mail sortant (smtp), SSH, cifs, FTP, proxy Web, Web sécurisé (https), NTP

définition : partager une ressource , c'est rendre

disponible pour l'ordinateur B une ressource connectée à l'ordinateur A

Exemples : un modem, un lecteur ou un graveur de CDROM, un disque dur (ou juste un répertoire, un

fichier de ce disque), une imprimante, etc....

définition : partager une compétence, c'est rendre

disponible pour l'ordinateur B un logiciel qui est installé sur l'ordinateur A

Exemple : un logiciel de calcul scientifique installé sur un super-ordinateur.

Pour une définition exhaustive (?), voir le document "les services réseaux".

| B. Architecture logique des réseaux |

L'architecture logique fait abstraction de l'architecture physique : ne confondez pas les deux!

Il existe deux type d'architecture logique qui peuvent cohabiter sur une même architecture physique :

|

|

| Réseau peer-to-peer (P2P) |

Réseau Client/Serveur |

- L'architecture client/serveur

- L'architecture d'égal à égal (angl. peer-to-peer, improprement appelée poste-à-poste)

Dans un réseau p2p, chaque ordinateur est à la fois client ET serveur, alors que dans un réseau

client/serveur, on dispose de machine dédiées, généralement plus puissantes que les autres, (et sur laquelle aucun

utilisateur ne travaille!) et qui ont pour vocation de fournir des services aux machines strictement clientes du

réseau : par exemple le stockage et la sauvegarde des fichiers (on l'appelle : serveur de fichier), la gestion des

utilisateurs et de leurs droits (on l'appelle : serveur de comptes ou Contrôleur de Domaine Principal sous

NT), la gestion de la messagerie électronique (on l'appelle : serveur de messagerie), etc...

Les machines clientes sont gérés par

des système d'exploitation client de réseau :

- Windows XP Professionnel (obsolète)

- Windows 7 Professionnel

- Ubuntu Desktop

|

Operating Systems |

|

Les machines serveurs sont gérés par

des système d'exploitation serveurs :

- Windows 2000/2003/2008/2012 Server b

- GNU/Linuxc.

Un réseau peut être constitué de serveurs UNIX (Linux) et de clients Windows; ou bien de serveurs Windows Server

et de clients Linux, ou tout autre combinaison. Dans ce cas, on parle de réseau hétérogène.

Chacun de ces systèmes a ses avantages et ses inconvénients. Votre choix va être guidé par votre contexte

d'exploitation.

|

Avantages |

Inconvénients |

| Windows2000/3/8/12Server |

- Fiable;

- logiciels Windows réseau;

|

- prix des licenses (serveur + clients) élevé

- Installation et configuration complexe

- Néccessite une machine puissante.

- Utilisation des logiciels Linux impossible |

| Linux |

- Très fiable

- Installation simple, rapide.

- prix modéré, pas de licenses client.

- Riche en fonctionnalités réseau. |

- Utilisation de logiciel Windows diffcile ou impossible.

- Maintenance néccessite un haut niveau technique.

|

b Windows est à proprement parler un logiciel d'exploitation (et

non un système)

c Linux désigne le noyau (angl : kernel) du(des) système(s) d'exploitation GNU/Linux

6.

Conclusion : caractéristiques du réseau local

|

La raison d'être du réseau est le partage des ressources et des compétences.

Les réseaux locaux sont constitué de :

* Le câblage (paire torsadée, fibre optique, radiofréquence, ...) et les actifs (commutateurs, hubs,

point d'accès wifi etc...) constituent l'infrastructure physique, ou "coeur de réseau".

* La méthode d'accès décrit la façon dont le réseau arbitre les communications des différentes stations sur le

câble : ordre, temps de parole, organisation des messages. Elle dépend étroitement de la topologie.

* Les protocoles de réseaux sont des normes de communication mise en oeuvre par les logiciels qui

fonctionnent sur les ordinateurs et leurs cartes d'interfaces réseaux, et qui opèrent la liaison, le routage

et le transport garanti des données.

* Des machines serveurs gérés par un système d'exploitation serveur, et des machines clientes de réseau.

* Le système de gestion et d'administration du réseau envoie les alarmes en cas d'incidents,

comptabilise le trafic, mémorise l'activité du réseau et aide le superviseur à prévoir l'évolution de son réseau.

7. Annexes - conseils pratiques

|

- Les HUBS et SWTICH possèdent parfois un port noté "UPLINK" qui sert à

les cascader avec un autre hub ou switch (attention! ce port est partagé); mais les matériels les plus récents

détectent et s'adaptent automatiquement au type de câblage.

- Le débit réel du réseau Ethernet dépend étroitement du respect des normes de câblage. Dans la plupart des cas,

le débit réel atteint env. 20% du débit théorique.

- Règles simples de cablages : pas d'angles vifs; ne pas pincer les cables; éloigner des câbles électriques ou

uiliser un écran; réserver le câble "souple" au brassage; respecter les normes de couleurs RJ45;

- Attention à ne pas mettre plus de deux hubs en cascade; dans les grands réseaux, segmenter avec des routeurs,

surtout sur les systèmes qui ab(usent) de la diffusion (ex : netbios).

- Connectique :

| leds d'activités_____________ |

|

|

| |

| |

Ports Console |

| Algorithme

de dépannage |

si incorrect... |

action corrective |

| La LED link coté machine est-elle allumé? |

la paire réception coté machine est coupée |

vérifier le câble |

| La LED link coté actif est-elle allumé? |

la paire réception coté actif est coupée |

vérifier le câble |

| faire un "ping 127.0.0.1" |

La carte d'interface réseau est H.S. |

changer la carte |

faire " ipconfig /all"

puis un "ping @IP" |

les paramètres TCP/IP sont mal configurés

le pilote est manquant ou défectueux |

configurer TCP/IP

(ré)installer le pilote |

| Commande PING |

|

Vous devez à ce stade savoir au minimum configurer les propriétés

TCP/IP du client de réseau :

PROPRIETES TCP/IP

Accessibles par un clic droit sur "Favoris réseaux"

De préférence (dynamique) :

- "Obtenir une adresse IP automatiquement"

Sinon entrer (statique) :

- l' adresse IP : 192.168.0.x

- le masque 255.255.255.0

- la passerelle : l'adresse IP d'AMON

- serveur DNS : @IP PDC ou AMON

|

|