La communication de ces données entre un émetteur et un récepteur; nécessite en premier lieu la présence d'un lien ou vecteur physique.

INTRODUCTION AUX RÉSEAUX IP - NOTIONS AVANCÉES

|

| Table

des matières 1. Le lien physique 2. Le lien logique 3. Couches "réseau" et "transport" 4. Les services de coeur de réseau |

1. Le lien physique |

| Les données informatiques se présentent sous forme d'un flux d'informations

binaire ou bits, de nature électrique, optique, etc... La communication de ces données entre un émetteur et un récepteur; nécessite en premier lieu la présence d'un lien ou vecteur physique. |

|

| 1. Le lien physique | Technologies |

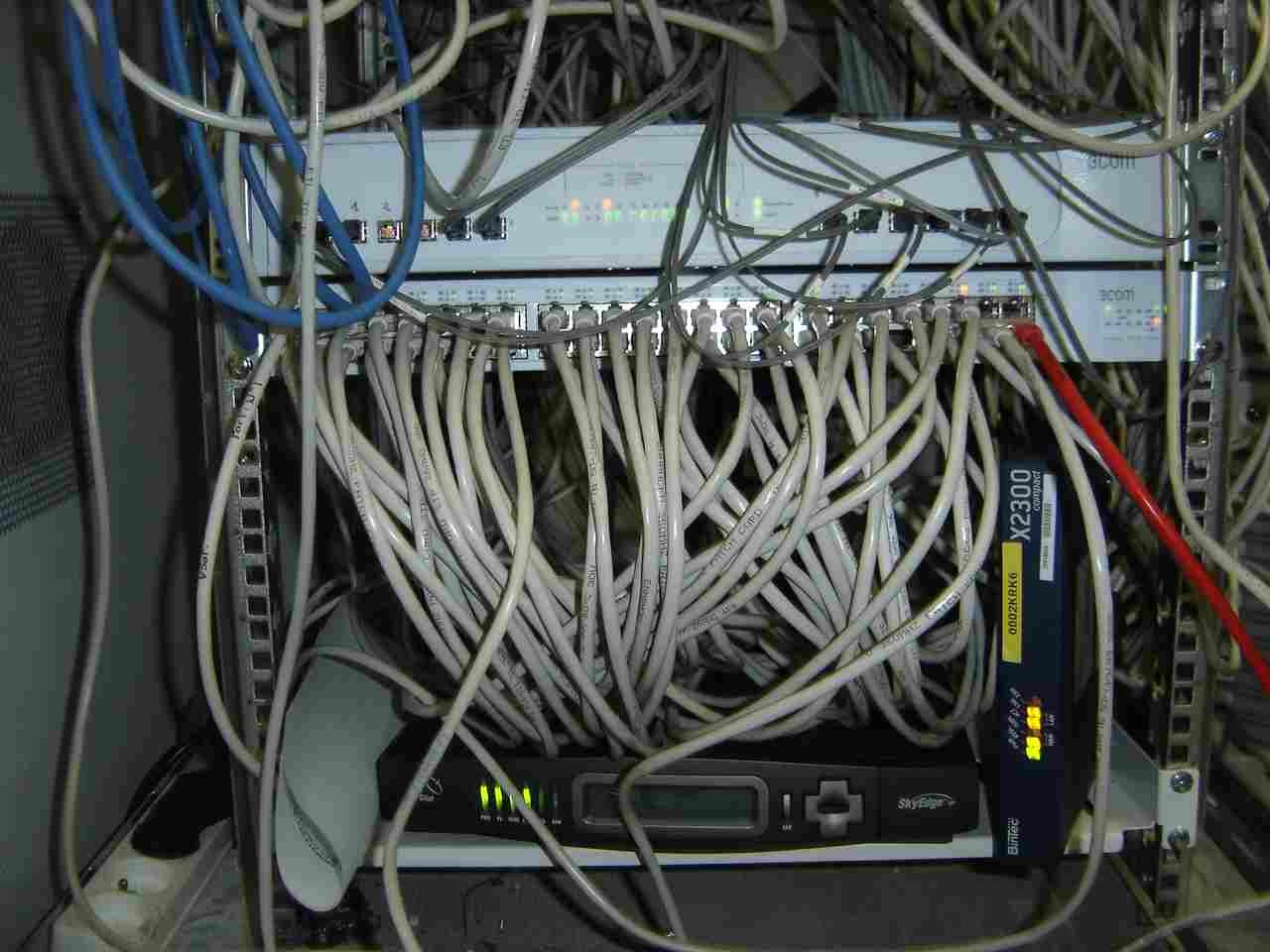

les baies de brassage, les prises murales et les cordons de brassages

|

SRV - ELEC - A - 16

nom du local lettre n°et de la baie panneau prise |

dénomination des prises murales |

| La baie de brassage |

Au panneau de brassage aboutissent toutes les liaisons venant des différentes salles.  Chacune de ces liaisons doit être connectée à un port d'un commutateur (switch); la prise correspondante dans la salle informatique est alors dite "activée"  |

| Jarretière optique Elle comporte deux fibres (émission + réception). Les connecteurs peuvent être de type SC, ST ou LC (vérifier avant d'acheter !) |

Cordon de brassage Les câbles sont dit de catégorie 5e ou 6; ils sont

constitués de 4 paires de fils de cuivre torsadés (angl : Twisted Pairs)

Attention : il existe 2 recettes de câblages :

droit et croisé; seule le 1er est utilisable

|

Connections fibre optique les jarretières permettent de relier les prises du tiroir optique au ports du commutateur optique |

|

|

SRV - ELEC - A - 16

nom de la baie lettre n°panneau prise |

Prise murale |

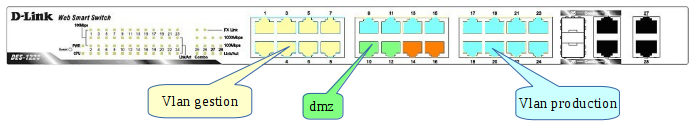

Les commutateurs administrables

|

Les commutateurs administrables sont habituellement situés dans les baies de brassage principale et secondaires On les appelle parfois "Switchs manageable" de niveau 2, 3 ou 4. Si aucune adresse IP n'est configurée, on accède à ces machines par une liaison RS232 et le logiciel "minicom", sinon via une interface TCP/IP d'administration Web, telnet, SSH ou grâce au protocole SNMP. Notez que ces switchs sont dotées d'un bouton "Power" et d'un bouton "Reset". Il est possible de les utiliser pour relancer les switchs en cas de besoin. Le fonctionnement normal n'est n'atteint qu'au bout du temps nécessaire à l'algorithme "Spaning-tree" pour "apprendre" le réseau. |

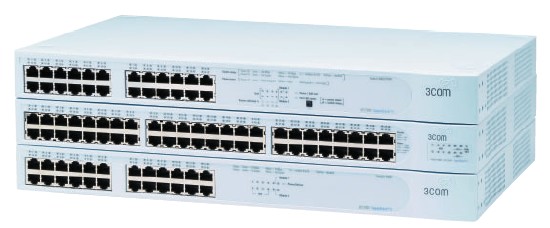

3COM SUPERSTACK 4900 avec différentes version et options |

3COM SUPERSTACK 4900 |

| A droite : différentes version du 3COM SUPERSTACK 4400=> |  |

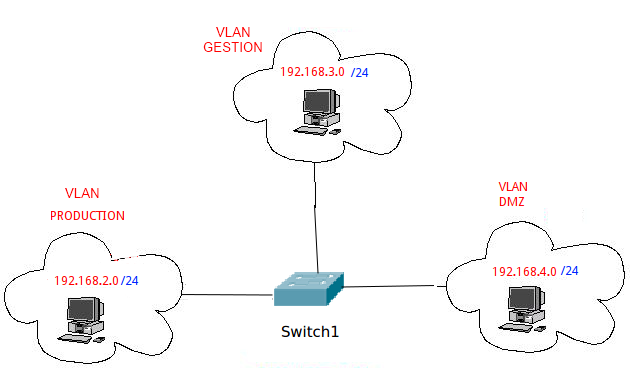

| 1. Le lien physique | Segmentation du réseau en VLAN |

|

Critère de segmentation :

La pratique veut que chaque VLAN soit associé à un (sous-) réseau IP distinct, ce qui facilite le routage entre VLAN (voir chapitre 3.)

|

|

Exemple : le réseau est segmenté en trois vlans

| Chaque VLAN fonctionne comme un réseau local (LAN) indépendant. L'attribution d'adresse réseau différente à chaque vlan n'est pas strictement obligatoire : on est au niveau 1 : "couche physique", le segmentation en vlan ne tient donc aucun compte des adresses IP (couche 3 : réseau). Dans ce schéma, aucune commu-nication n'est possible entre des périphériques appartenant à des vlans différents. Certains ports devront pouvoir com- muniquer avec tous les vlans, ex : un port qui le relie le commutateur à un autre commutateur. Dans ce cas on utilise un port "tagué", qui peut appartenir à plusieurs ou à tous les vlans. |

|

| Chaque port est affecté à un vlan; notez deux ports tagués qui peuvent être affectés à plusieurs vlans

simultanément (en orange). Note : les ports tagués* travaillent au niveau 2 : couche liaison du modèle OSI |

|

* les ports tagués sont abordés au chapitre 2.

| 1. Le lien physique | Le

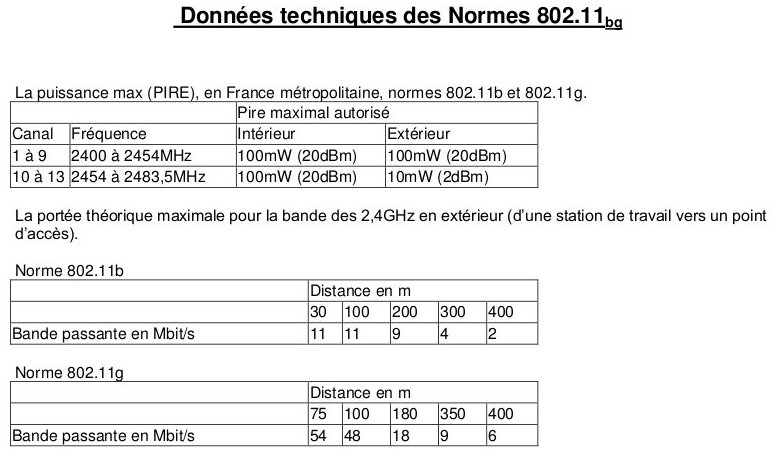

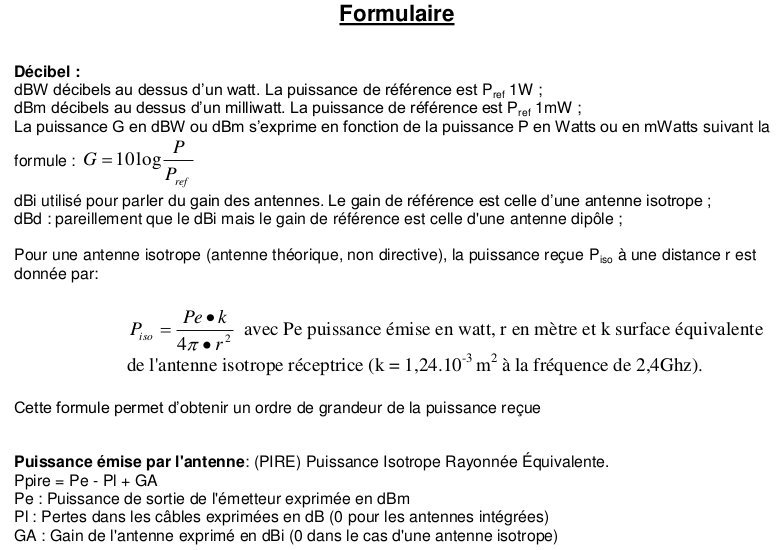

Point d'Accès WIFI (anglais : AP, Access Point) |

| Le point d'accès WIFI intervient au niveau 1 : couche physique et au niveau 2 : couche liaison Ces paramètres concernent la couche physique : - le débit max. théorique est de 54Mbits/s sur le protocole 802.11g et 150Mbits/s sur le protocole 802.11n - le débit réel est environ la moitié de ces valeurs et dépend a) de la distance, b) du nombre de clients connectés - le choix du canal : 1, 6 ou 11 en 802.11g; il permet de faire "cohabiter" plusieurs points d'accès peu distants - le SSID, permet au point d'accès de s'annoncer avec une dénomination propre. - l'authentification du client sur le point d'accès: WEP , WPA Remarque importante 1 : dès que la trame a quitté le point d'accès pour entrer dans le réseau Ethernet, les paramètres ci-dessus ne jouent plus aucun rôle dans sa transmission. Remarque importante 2 : une connexion réussie au point d'accès WIFI, ne signifie pas que l'on connecté au réseau au sens où on l'entend généralement !! c'est l'équivalent d'un câble branché sur une prise RJ45; c'est une condition nécessaire, mais pas suffisante. Pour une connexion fonctionnelle au réseau, il faut en plus que le réseau accepte de nous attribuer une adresse IP, que le pare-feu nous autorise l'accès, ... Remarque 3 : souvenez-vous que la connexion au point d'accès WIFI se fait au niveau 1 : liaison physique; ceci signifie que ni les adresses MAC, ni les adresses IP, ni les ports TCP/UDP n'interviennent à ce stade. Authentification Radius (AAA) c'est la seule technique d'authentification reconnue par la norme wifi; elle permet d'autoriser l'accès au réseau non plus avec une clé unique comme le wpa (qui reste difficilement secrète si on doit la confier à plusieurs utilisateurs...), mais en attestant de l'identité de l'utilisateur qui cherche à se connecter; Le serveur Radius s'appuie donc sur un annuaire d'utilisateur, qui peut être un LDAP et être distant (F.A.I., D.S.I...) L'utilisateur fournit au point d'accès WIFI (A.P.) un nom d'utilisateur et un mot de passe L'A.P. soumet ces informations au serveur Radius Le serveur renvoie un "access-accept" ou un "access-reject" Attention : Radius est un petit "fouineur"... c'est normal, il est à l'origine destiné à facturer l'accès internet des utilisateurs : il mémorise donc le détails de vos connexions. |

2. Le lien logique |

| 2. Le lien logique | Le Point d'Accès WIFI (anglais : AP, Access Point) |

| Le point d'accès WIFI intervient au niveau 2 : couche liaison Ces paramètres concernent la couche liaison : - le filtrage par adresse MAC : permet d'autoriser/refuser la connexion d'un périphérique en fonction de ce paramètre Remarque importante 1 : le point d'accès se comporte comme un pont; cela implique que l'adresse MAC du périphérique connecté apparaît toujours comme l'adresse MAC source des trames quand elle arrivent sur le réseau Ethernet; à contrario, un routeur substituerait à l'adresse MAC source de la trame avec sa propre adresse MAC |

| 2. Le lien logique | Fonctionnement du commutateur Ethernet |

| Le commutateur se comporte comme un pont; cela implique que

l'adresse MAC du périphérique émetteur apparaît toujours comme l'adresse MAC source des trames quand elle

re-sortent du commutateur; Une table d'adresses MAC contient des correspondances "port <=> adresse MAC du périphérique connecté" Le commutateur contient 2 tables d'adresses MAC; chaque port est géré soit par l'une, soit par l'autre. - dans la première les correspondances sont apprises et mise à jour dynamiquement - dans la seconde les correspondances sont statiques; elles sont fixées par le technicien ou apprise automatiquement Ce sont ces tables de correspondance qui permettent d'"aiguiller" les trames vers le bon destinataire. Dans la table dynamique les enregistrements sont mis à jour dès qu'un poste est (dé-)branché; il est donc possible de brancher n'importe quel périphérique sur ce port. Dans la table statique, les enregistrements sont non-modifiables; un port est donc irrémédiablement lié à une adresse MAC, donc à un périphérique. Remarque : c'est pourquoi il n'est pas possible de connecter un point d'accès WIFI ou un autre commutateur en cascade sur un port géré dans la table d'adresse MAC statique !! (cf "remarque importante 1 du précédent paragraphe) Remarque 2 : on utilise rarement la table d'adresse MAC statique car elle est très contraignante - on ne l'utilise que dans le cas où la sécurité doit être d'un très haut niveau. |

| 2. Le lien logique | Segmentation du réseau en VLAN |

|

Critère de segmentation dynamique :

Les trames sont affectés de façon dynamique à un VLAN en fonction de l'adresse MAC de l'expéditeur

(source) |

| 2. Le lien logique | L'algorithme Spanning-Tree |

|

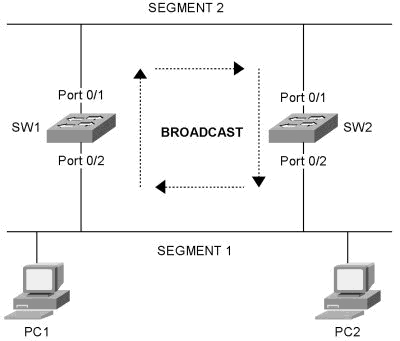

Comme sur le réseau IP, où ils sont la base du concept de "Web", les liens redondant peuvent être utile dans un réseau local - mais ils doivent intervenir uniquement en lien de sauvegarde. Dans le réseau Ethernet, les liens redondant actifs simultanément peuvent avoir un effet dévastateur ; notez sur la droite un schéma illustrant un "broadcast storm" (document goffinet.org)Symptôme d'une boucle de réseau : vos commutateurs clignotent comme des "sapins de Noël", d'une façon très caractéristique. Dans des cas plus rare, certaines trames unicast pourrait poser aussi problème. |

|

3. Couches Réseau et Transport |

| 3.

Réseaux et Transport |

Routage, NAT, Proxy, Pare-feu |

| 3. Réseaux et Transport | Segmentation du réseau en VLAN dynamique |

|

Critère de segmentation dynamique :

Les trames sont affectés de façon dynamique à un VLAN en fonction de l'adresse IP de l'expéditeur

(source) Exemple : le serveur DHCP attribue des adresses dans un réseau IP dédié aux postes connecté via le point d'accès WIFI. Au niveau du commutateur on configure la plage d'adresse constituant ce réseau comme appartenant au VLAN "WIFI" Critère de segmentation dynamique :

Les trames sont affectés de façon dynamique à un VLAN en fonction du port TCP (type de service)

destinataire Exemple : les paquets dont le port destinataire est un port réservé à la téléphonie ou à la visioconférence sont affecté à un vlan "Téléphonie" |

| 3. Réseaux et Transport | Routage des VLAN |

4. Services de coeur de réseau |

| 4.

Services de coeur de réseau |

DHCP - "Dynamic Host configuration Protocol" |

| 4.

Services de coeur de réseau |

DNS - "Domain Name Service" |

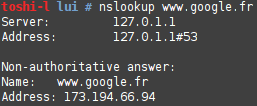

| Par exemple, la commande "nslookup www.google.fr" donne le

résultat suivant : L'adresse de serveur DNS utilisée par cette machine est : 127.0.0.1 Ce serveur a répondu que le nom DNS "www.google.fr" désigne le serveur dont l'adresse IP est 173.194.66.94 |

|

| 4.

Services de coeur de réseau |

WINS - "Windows Internet Name Service" |

| 4.

Services de coeur de réseau |

LDAP - "Lightweight Directory Access Protocol" |

| 4.

Services de coeur de réseau |

AD - "Active Directory" |

| 4.

Services de coeur de réseau |

CIFS / SMB - "Server Message Block" |